- Регистрация

- 17 Окт 2015

- Сообщения

- 15.354

- Репутация

- 5.289

- Реакции

- 19.396

Жертвы TheMoon: почти 7000 роутеров ASUS скрывают вредоносную деятельность хакеров

27 марта, 2024Возможно, ваш домашний маршрутизатор подключается совсем не туда, куда вы хотите.

Black Lotus Labs - это группа экспертов в области кибербезопасности, которая занимается обнаружением и борьбой с вредоносным программным обеспечением и киберугрозами. Они являются частью компании Lumen, которая специализируется на разработке и предоставлении решений для защиты информации и обеспечения безопасности в сфере информационных технологий.

Black Lotus Labs проводит исследования в области кибербезопасности, анализирует новейшие угрозы и разрабатывает методы и инструменты для их выявления и предотвращения. Они тесно сотрудничают с другими организациями и правоохранительными органами, чтобы обмениваться информацией о новых угрозах и сотрудничать в борьбе с киберпреступностью.

Black Lotus Labs обнаружила новый вариант вредоносного ПО TheMoon, нацеленный на офисы Small Office/Home Office SOHO - это оборудование, обычно используемое в офисах и включающее в себя различные маломощные сетевые устройства, такие как маршрутизаторы, свитчи, Wi-Fi точки доступа, а также офисную технику типа принтеров, сканеров и сетевых хранилищ NAS.

Эти устройства обычно предназначены для использования в менее сложных сетевых средах по сравнению с корпоративными сетевыми решениями и часто являются более доступными и простыми как в управлении, так и во взломе хакерами с последующим злонамеренным использованием.

SOHO и IoT-устройства в 88 странах, которое уже заразило почти 7 000 маршрутизаторов ASUS.

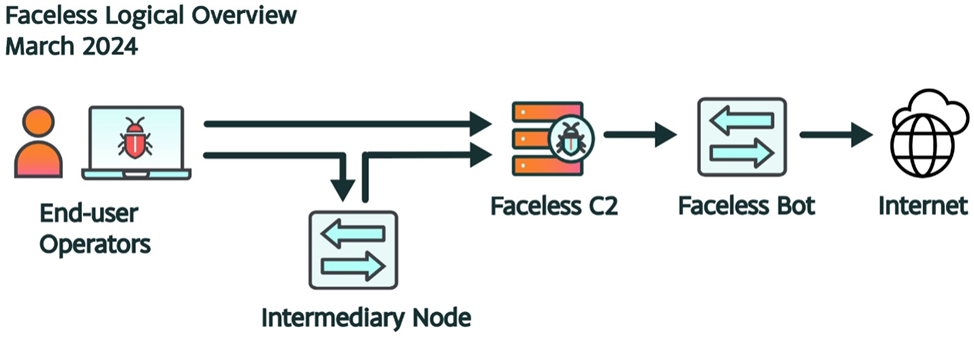

TheMoon связан с анонимным прокси-сервисом Faceless, который использует заражённые устройства для маршрутизации трафика киберпреступников, желающих скрыть свои действия. Вредоносные кампании IcedID и SolarMarker уже используют эту сеть для маскировки своей онлайн-активности.

В ходе обнаруженной кампании было скомпрометировано почти 7 000 устройств за неделю, причём основной целью стали маршрутизаторы ASUS. Атакующие, скорее всего, использовали известные уязвимости в прошивке или методы брутфорса для получения доступа к устройствам.

После проникновения на устройство, вредоносное ПО устанавливает определённые правила для фильтрации трафика и пытается связаться с C2-сервером для получения дальнейших инструкций. В некоторых случаях сервер может загружать дополнительные компоненты для сканирования уязвимых серверов или для проксирования трафика.

Faceless представляет собой прокси-сервис для киберпреступников, который функционирует без процесса верификации клиентов и принимает оплату исключительно в криптовалюте. Чтобы защитить свою инфраструктуру, операторы Faceless ограничивают коммуникацию заражённых устройств с одним сервером на протяжении всего периода заражения.

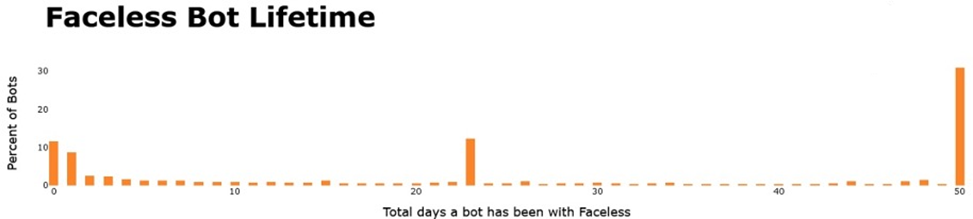

Исследование Black Lotus Labs показывает, что около 30% заражений длится более 50 дней, а 15% обнаруживаются и устраняются менее чем за 48 часов.

Несмотря на явную связь между TheMoon и Faceless, две операции представляют собой отдельные экосистемы киберпреступности, поскольку не все заражения вредоносным ПО становятся частью ботнета Faceless.

Для защиты от подобных угроз рекомендуется использовать сложные пароли и обновлять прошивку устройств до последней версии, устраняющей известные недостатки. Если устройство устарело и больше не поддерживается производителем, его следует заменить на новую модель с активной поддержкой. Как правило, признаками заражения устройств являются проблемы с подключением, перегрев и подозрительные изменения настроек.