- Регистрация

- 12 Июн 2019

- Сообщения

- 2.105

- Репутация

- 735

- Реакции

- 1.485

Эксперты по кибербезопасности предупреждают: привычное представление о «безопасной домашней сети за роутером» больше не работает. Уже несколько месяцев в интернете активно действует ботнет Kimwolf, который заразил более 2 миллионов устройств по всему миру.

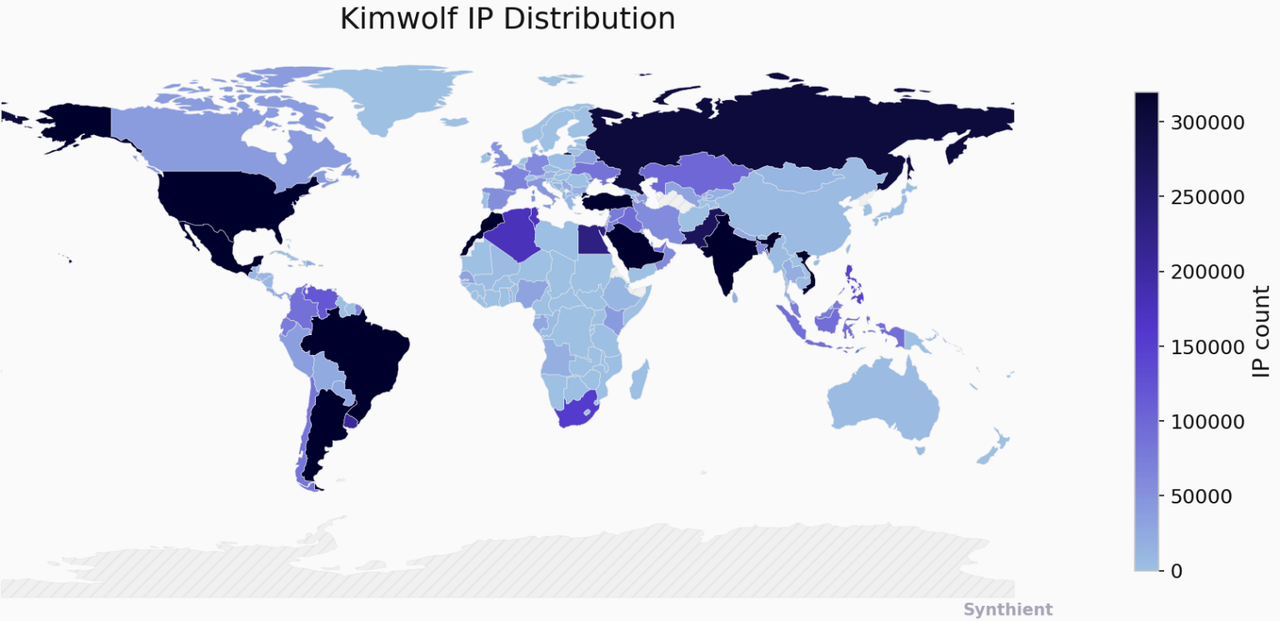

По данным компании Synthient, больше всего заражений зафиксировано во Вьетнаме, Бразилии, Индии, США, России и Саудовской Аравии. Около двух третей инфицированных устройств — это Android TV-приставки без защиты и проверки доступа.

Kimwolf использует заражённые устройства для мошенничества с рекламой, попыток взлома аккаунтов, массового сбора данных и мощных DDoS-атак, способных «положить» почти любой сайт на несколько дней.

Главная опасность — способ распространения. Вредонос использует так называемые «резидентские прокси-сети». Эти сервисы продают доступ к интернет-трафику обычных пользователей и часто работают через смартфоны, ТВ-приставки и другие домашние устройства. Kimwolf научился проникать через такие прокси прямо во внутренние сети домов — туда, где устройства считаются защищёнными роутером.

Кроме ТВ-приставок, Kimwolf активно заражает цифровые фоторамки на Android. Исследователи выявили серьёзные уязвимости даже у популярных моделей, включая бестселлеры Amazon. Многие из этих устройств либо поставляются с вредоносным ПО, либо требуют установки неофициальных магазинов приложений.

Проблему усугубляет то, что такие устройства часто не имеют никакой аутентификации. Если они находятся в одной сети, их можно взломать массово одной командой.

Ключевую роль в распространении Kimwolf сыграли крупнейшие прокси-провайдеры. Исследователь Synthient Бенджамин Брандаж выяснил, что злоумышленники обходили ограничения прокси-сервисов и получали доступ к локальным адресам вроде 192.168.x.x — то есть прямо к домашним сетям пользователей. Это позволяло удалённо устанавливать вредоносное ПО.

Особенно активно ботнет использовал инфраструктуру китайского прокси-провайдера IPIDEA — крупнейшего в мире. По оценкам Synthient, только за одну неделю Kimwolf задействовал около 2 миллионов IP-адресов этой сети. После частичных блокировок ботнет несколько раз восстанавливался почти с нуля всего за пару дней.

Ещё одна серьёзная проблема — Android Debug Bridge (ADB), режим для разработчиков, который на многих неофициальных ТВ-приставках включён по умолчанию. Он позволяет получить полный контроль над устройством без пароля, просто подключившись к нему по сети. Это делает заражение массовым и быстрым.

В декабре 2025 года Synthient уведомила 11 прокси-провайдеров о найденной уязвимости. IPIDEA заявила, что закрыла проблему, отключила тестовый модуль и усилила фильтрацию DNS и портов. Независимые эксперты подтвердили, что ранее доступ к локальным сетям действительно был полностью открыт.

Специалисты подчёркивают: Kimwolf — это не единичный инцидент, а сигнал о системной проблеме. Миллионы дешёвых «умных» устройств, продаваемых без нормальной защиты, превращаются в удобную инфраструктуру для киберпреступников. И в первую очередь рискуют обычные пользователи, которые даже не подозревают, что их техника давно работает не на них.